반응형

준비사항

- AD DC 필요 (참고 Windows Server(2019) AD 설치)

목표결과

-

tgroup1에 속한 사용자는 vmServer1에만 접속 가능하고

-

tgroup2에 속한 사용자는 vmServer2에만 접속이 가능하도록

본 테스트 진행 시 AD에 설정된 도메인은 pieceton.net 이고, AD 관리자 계정은 rapker 입니다.

도메인 이름과 AD 관리자 계정 아래 내용 진행 중 입력이 필요하므로 AD의 설정 값을 확인하시기 바랍니다.

AD 서버에서 사용자, 그룹 추가

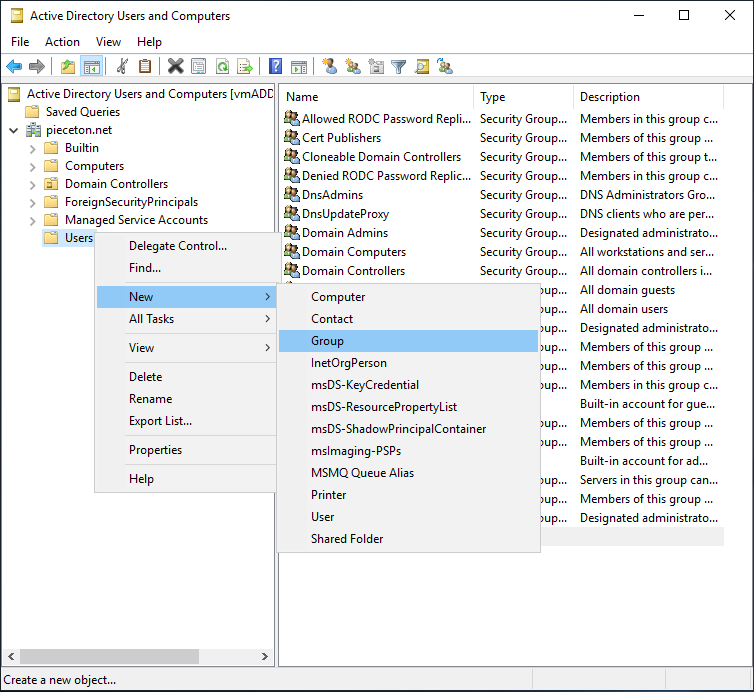

AD 서버에서 Active Directory Users an Computers 실행

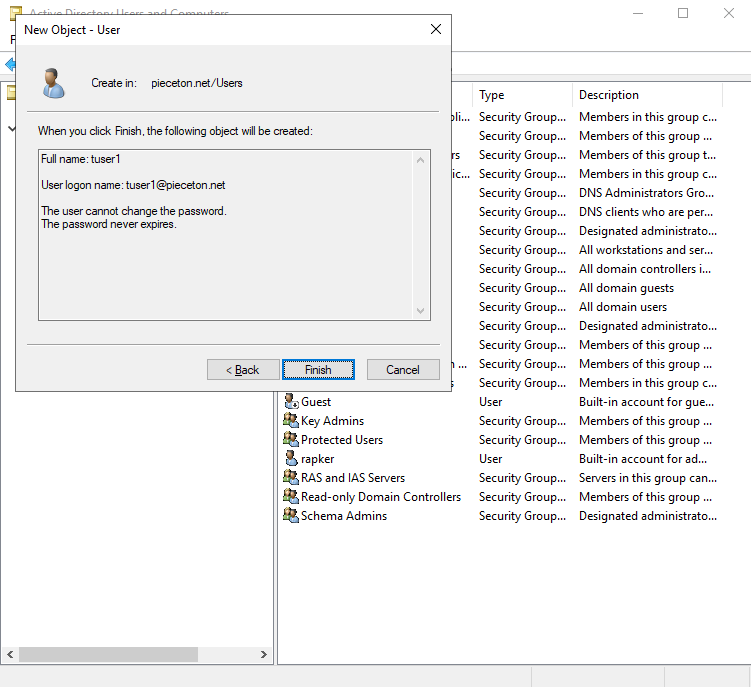

tuser1 이름의 사용자 추가

tgroup1 이름의 그룹 추가

tgroup1 그룹에 tuser1 사용자 추가

tgroup1의 member Of에는 아무런 값도 없습니다.

여기까지 진행된 내용은

-

tuser1 사용자 생성

-

tgroup1 그룹 생성

-

tgroup1 그룹에 tuser1 사용자 추가

동일한 방식으로 아래 내용을 진행 합니다.(생략)

-

tuser2 사용자 생성

-

tgroup2 그룹 생성

-

tgroup2 그룹에 tuser2 사용자 추가

반응형

VM 생성 후 AD에 join

AD 서버와 동일한 Virtual Network에 두 대(vmServer1, vmServer2)의 가상머신을 생성합니다. (생략)

도메인 조인될 가상머신들에 아래 두 가지 작업이 필요합니다.

-

VM의 NIC에서 DNS 서버 주소 변경

-

VM GuestOS에서 작업그룹 변경

DNS 주소 변경

먼저 ad서버의 private ip를 확인 합니다.

생성된 두 대의 가상머신을 ad에 join해주기 위해 nic에서 dns 주소를 ad서버의 private ip로 변경합니다.

vmServer2 도 동일하게 dns 서버를 변경 해 준 후(생략)

두 대의 가상머신 모두 다시 시작을 진행 해 줍니다.

작업그룹 변경

vmServer1로 접속해서 작업그룹을 도메인으로 변경합니다.

위 와 동일한 과정으로 vmServer2도 작업그룹을 도메인으로 변경해 줍니다. (생략)

관리자 권한 부여

두 명의 사용자는 아래와 같이 각자 다른 그룹에 속해 있습니다.

-

tuser1 >> tgroup1

-

tuser2 >> tgroup2

특정 그룹의 사용자는 특정 VM에만 접근이 가능하도록 아래와 같이 Administrators 그룹에 추가 합니다.

-

tgroup1 >> vmServer1의 Administrators

-

tgroup2 >> vmServer2의 Administrators

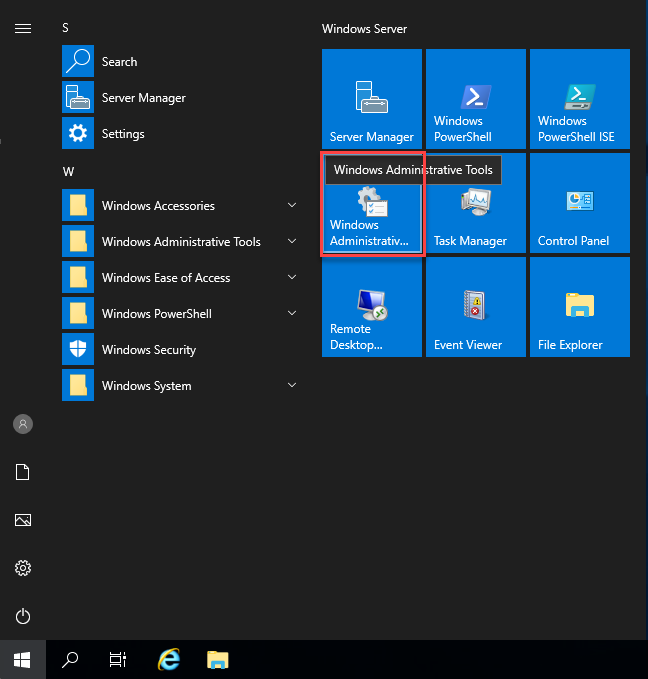

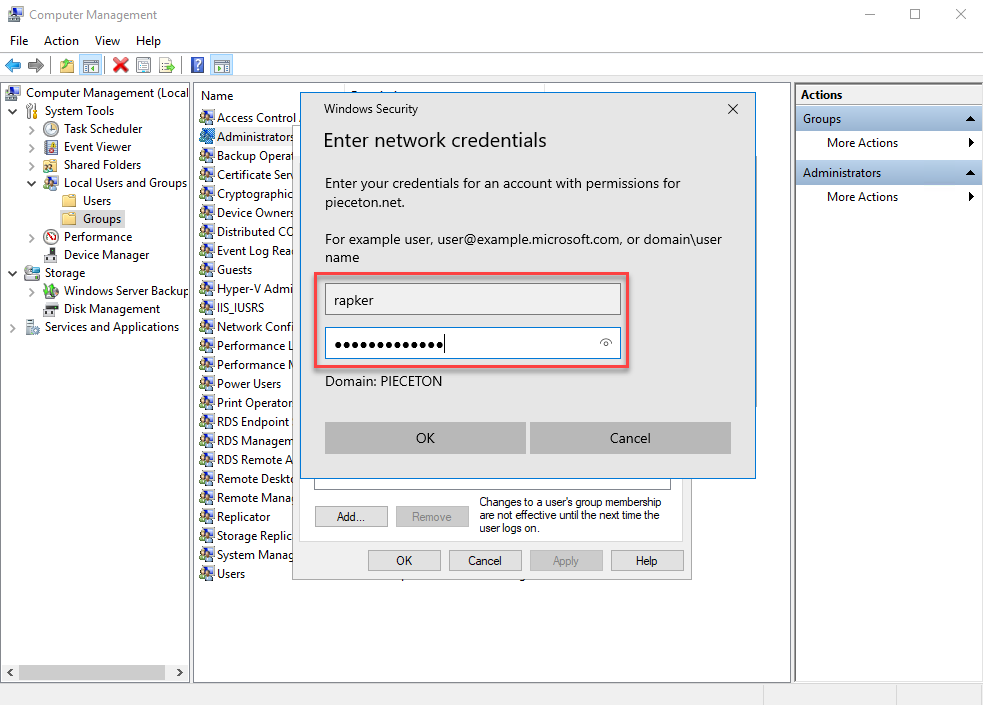

vmServer1에 RDP 접속하여 관리도구 > 컴퓨터 관리 를 실행합니다.

관리자 그룹에 tgroup1 추가

추가할 그룹이름(tgroup1)을 입력하고 이름을 확인합니다.

AD 관리자 권한이 필요하므로 AD관리자 계정으로 인증을 진행합니다.

그룹이름 체크가 완료되어 밑줄이 채워진것 확인합니다.

PIECETON 도메인의 tgroup1이 관리자 그룹에 추가된 모습입니다.

위 과정과 동일하게 vmServer2 가상머신에 tgroup2 그룹도 Administratos 그룹에 추가해 줍니다. (생략)

결과 확인

지금까지의 작업으로

-

tuser1은 vmServer1에만 접속이 가능해야 하고

-

tuser2는 vmServer2에만 접속이 가능해야 합니다.

접속 테스트 전 각 가상머신의 IP 확인

-

vmServer1 : 52.141.59.244

-

vmServer2 : 52.141.59.249

접속 테스트

vmServer1 에 tuser1 로 접속 성공

vmServer2에 tuser1로 접속 실패

vmServer1에 tuser2로 접속 실패

vmServer2에 tuser2로 접속 성공

마치며

각 VM의 guest os안에서 직접적인 설정 없이 AD에서 특정 사용자(그룹)은 특정 VM에만 접속이 가능하도록

설정해 보고 싶었는데 최종적으로는 AD에서 생성된 그룹(사용자)를 각 VM에 직접 권한을 부여해야 하는 방식이네요

사실 AD에서 뭔가 조금만 설정하면 될것 같아서 사용자, 그룹에 이런저런 권한을 바꿔 봤지만 아무런 소용이 없었습니다. ㅠ

단, AD에 join된 computer들에는

-

Administratos 그룹에 Domain Admins 그룹이 자동으로 등록되므로,

-

AD 서버에서 사용자를 Domain Admins 그룹에 포함하면

-

join된 모든 computer에 Administrator 권한을 부여 받게 되어

-

모든 computer에 접근이 가능 했습니다.

이번에 AD 만져보며 join된 computer들에 정책을 내려줄 수 있는 GPO라는걸 알게 되었지만

join된 computer들에 정책을 일괄적용할 때나 유용한것 같아서 사용해 보지는 않았습니다.

나중에 GPO가 뭐였지? 라며 고민하는 시간을 줄이기 위해 몇 자 적어 놓습니다.

GPO는

- Group Policy Object

-

하나의 GPO에서 여러 종류의 정책을 정할 수 도 있고

-

GPO 자체를 여러개 생성할 수 도 있습니다.

-

Windows의 정책을 설정할 수 있는 layer 개념이라

-

추가/삭제가 있을법한 정책은 GPO로 자~알 나누어 쓰면 유용할것 같습니다.

반응형

LIST

'IT > Azure' 카테고리의 다른 글

| VMSS를 az CLI로 컨트롤 (0) | 2023.05.17 |

|---|---|

| [Azure] Windows 2012 R2 Datacenter 가상머신에 디스크 추가 (0) | 2023.05.17 |

| Azure Loadbalancer에 IPv6 사용 (0) | 2023.05.11 |

| Azure VM과 LB의 IPv6 테스트 (0) | 2023.05.11 |

| VPN Forced tunneling (강제 터널링) (0) | 2023.05.11 |