반응형

사전 준비

-

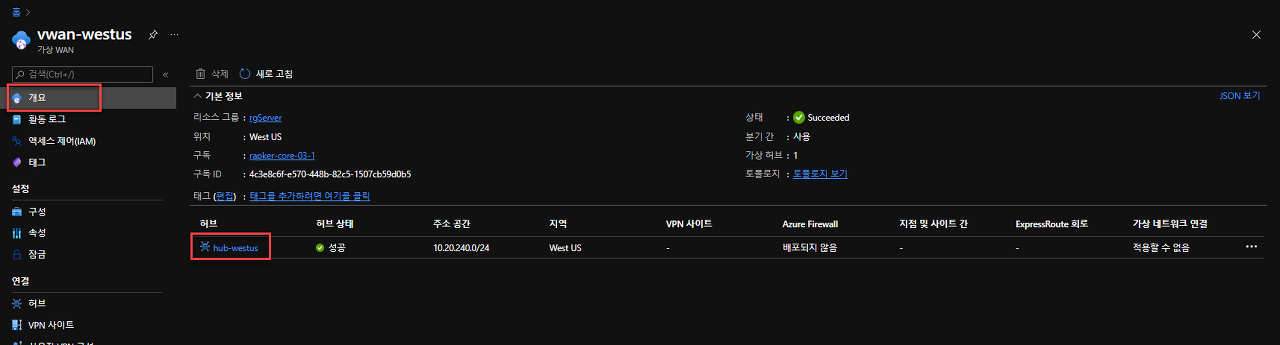

Virtual Wan에 하나의 허브가 필요합니다.

-

VWan 생성 과정은 생략되었습니다.

설정 목표

-

WestUS에 있는 vwan hub에서

-

BGP 사용하지 않고(static route table사용)

-

Seoul에 있는 Office와 사이트간 VPN 연결

728x90

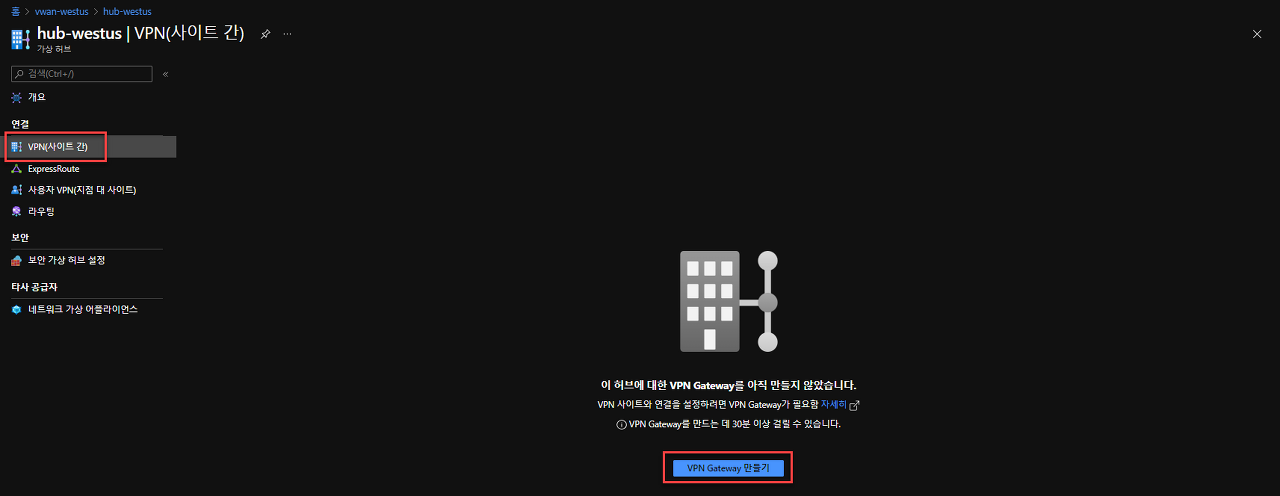

VWan Hub에서 VPN Gateway 생성

Gateway를 생성할 hub를 선택 합니다.

VPN Gateway 만들기 시작

VPN Gateway 설정 값

참고

-

사이트 간 게이트웨이 구성 - Azure Docs

정보

-

AS 번호는 변경 불가 (Azure에서 예약 된 번호)

-

VWan의 VPN Gateway는 각 배율 마다 두 개의 인스턴스가 배포 됩니다.

-

1 배율 = 500Mbps x 2 = 1Gbps

-

두 개의 인스턴스를 on-prem에 연결 후 여러 회선을 사용하도록 on-pream에 ECMP 설정할 수 있도록 안내 필요

-

-

ER Gateway와는 다르게 배율 설정은 상/하향 항상 가능합니다.

-

Gateway 배포에 30분 정도 소요 됩니다.

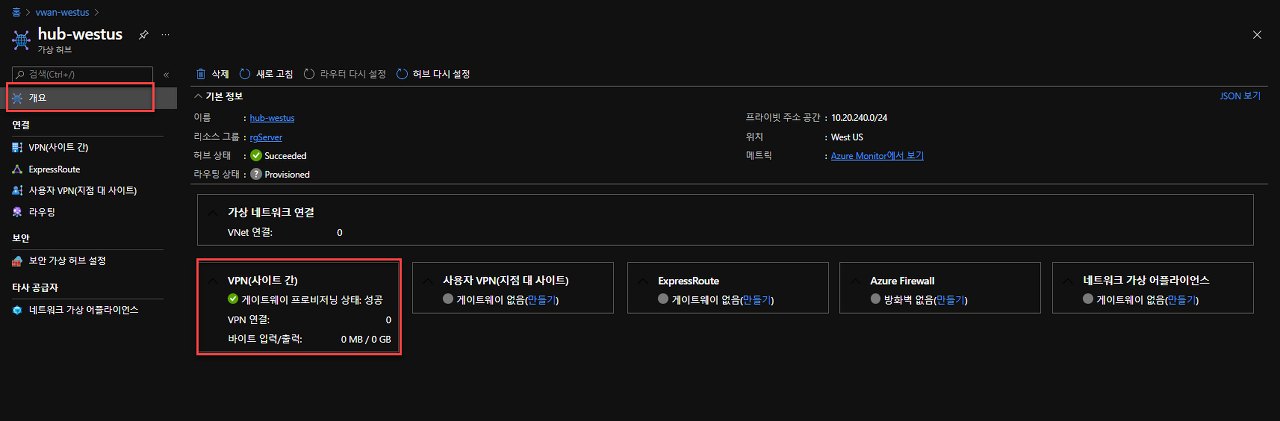

30분 정도가 지나 게이트 웨이가 만들어 지면 아래와 같은 화면을 확인할 수 있습니다.

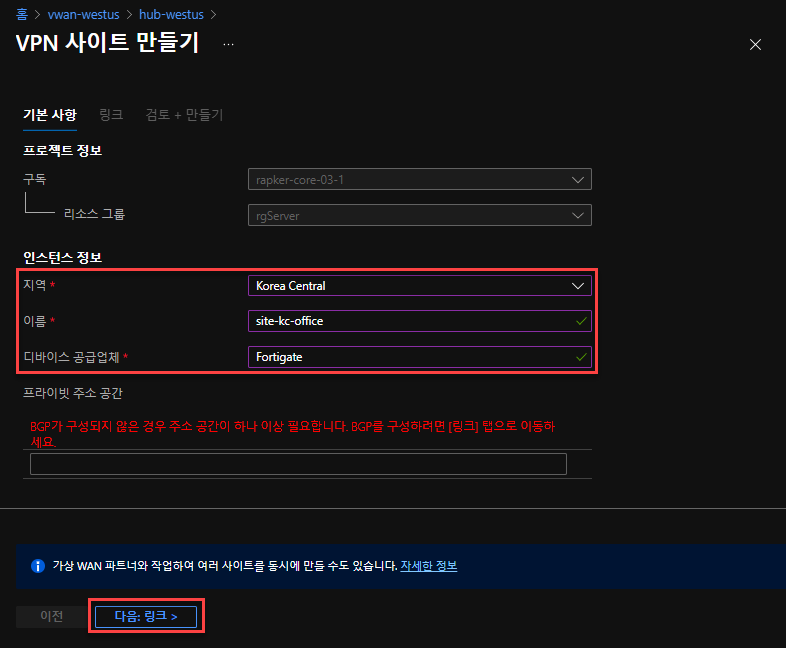

VPN 사이트 만들기

VPN 으로 연결될 on-prem의 정보를 입력하기 위해 새로운 사이트를 생성합니다.

참고

-

사이트 만들기 - Azure Docs

정보

-

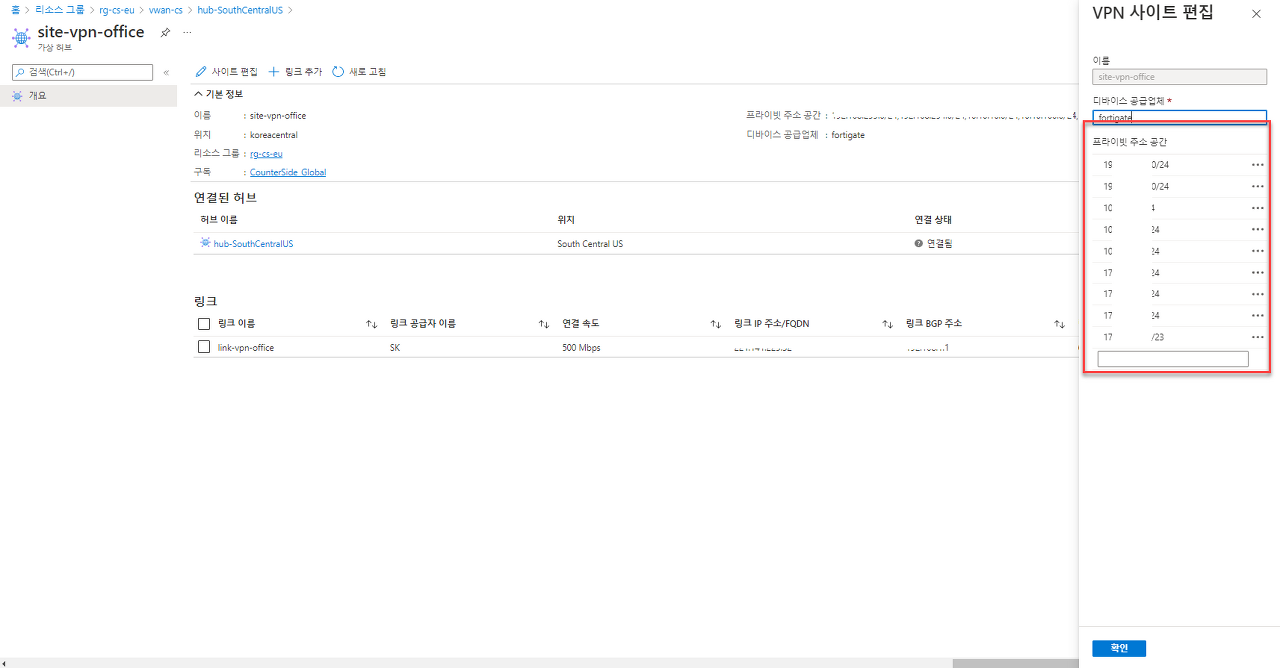

지역 : 해당 사이트 리소스가 생성되는 지역으로, VPN 연결 하려는 on-prem과 가까운 쪽으로 선택합니다.

-

이름 : 사이트를 식별하기 위한 정보

-

디바이스 공급업체 : on-prem 디바이스의 정보를 입력하는 항목이며, Azure팀이 향 후 추가 최적화 하거나 문제해결을 돕기 위한 정보로 사용할 수 있습니다.

-

단순한 주석의 개념이며, (아무 값이나 넣어도)기능에 아무런 영향을 주지 않습니다.

-

-

링크 설정으로 넘어 갑니다.

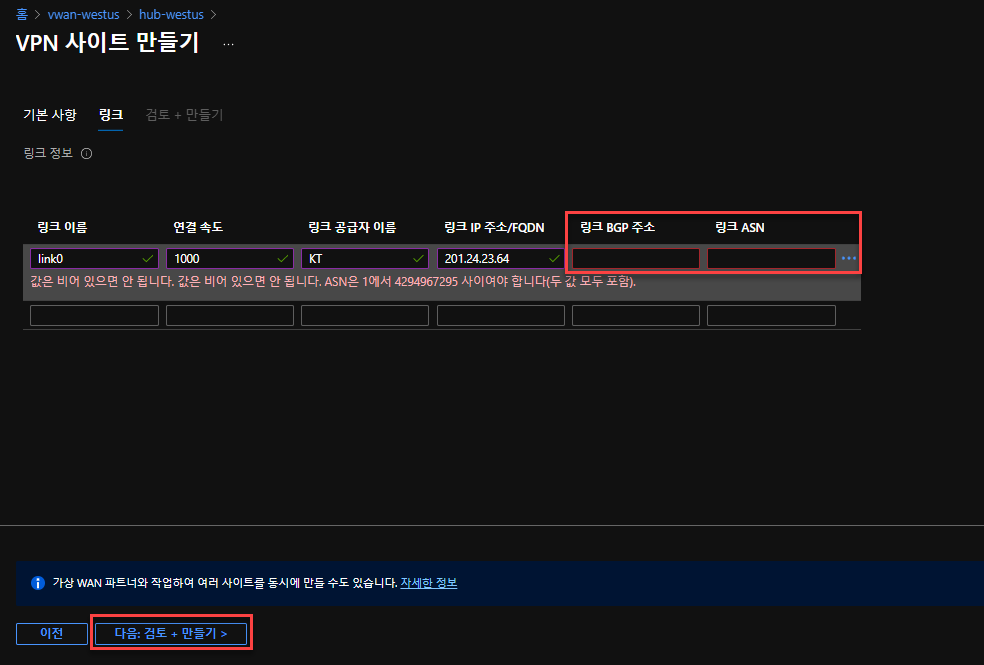

링크 정보 입력

정보

-

링크 이름 : 링크 식별 이름

-

연결 속도 : 해당 링크 대역폭에 대한 정보 이며, Mbps 단위로 입력합니다.

-

단순한 주석의 개념이며, (아무 값이나 넣어도)기능에 아무런 영향을 주지 않습니다.

-

-

링크 공급자 이름 : 해당 링크의 공급자 이름을 기록합니다.

-

단순한 주석의 개념이며, (아무 값이나 넣어도)기능에 아무런 영향을 주지 않습니다.

-

-

BGP를 사용하는 경우 실제 값을 넣어주면 되지만,BGP를 사용하지 않더라도 링크BGP주소, 링크 ASN 정보를 입력해야 설정을 완료 할 수 있게 되어 있습니다.BGP를 사용하지 않는 경우 중복되지 않는 임의의 private ip와, private ASN을 입력하면 됩니다.

-

private ip는 연결된 모든 네트워크에서 사용되지 않는 ip이여 합니다.

-

-

64512-65514 및 65521-65534

-

-

보통 사무실에 하나의 ISP 사업자의 라인을 사용하지만 (백업으로) 두 개 이상의 ISP 사업자 라인을 사용중 이라면 두 개 모두 링크를 연결해서 사용할 수 있다.

여러 ISP 링크에서 Azure 경로 선택 - https://docs.microsoft.com/ko-kr/azure/virtual-wan/path-selection-multiple-links

BGP를 사용하지 않더라도 아래와 같이 경우 검증 된 임의의 값으로 채워줍니다.

-

사용할 수 있는 Private ASN 범위는 무엇인가요? - Azure Docs

-

64512-65514 및 65521-65534

-

-

사용할 수 있는 ASN(차치 시스템 번호)을 사용할 수 있나요? - Azure Docs

-

아래는 Azure 에서 사용되는 예약된 범위이며, 해당 ASN은 사용 불가

-

Azure에서 예약된 ASN:

-

공용 ASN: 8074, 8075, 12076

-

프라이빗 ASN: 65515, 65517, 65518, 65519, 65520

-

-

IANA에서 예약한 ASN:

-

23456, 64496-64511, 65535-65551 및 429496729

-

-

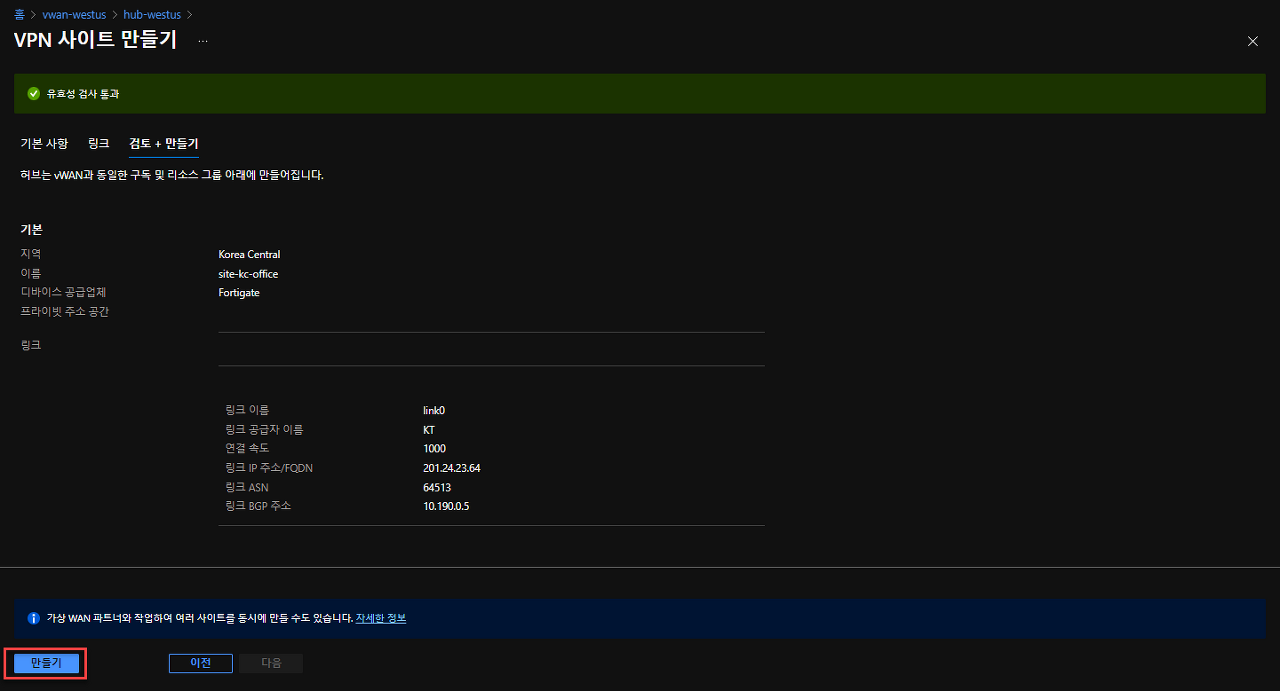

설정된 내용 확인 후 만들기를 진행합니다.

반응형

VWan Hub에 VPN 사이트 연결

참고

-

허브에 VPN 사이트 연결 - Azure Docs

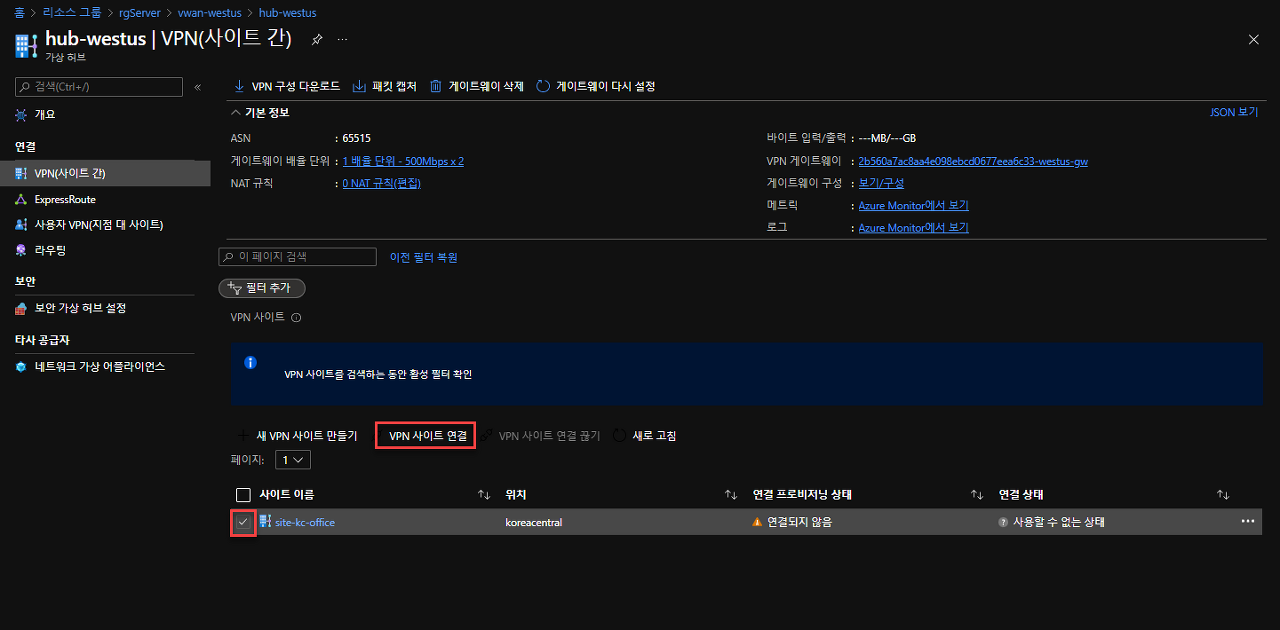

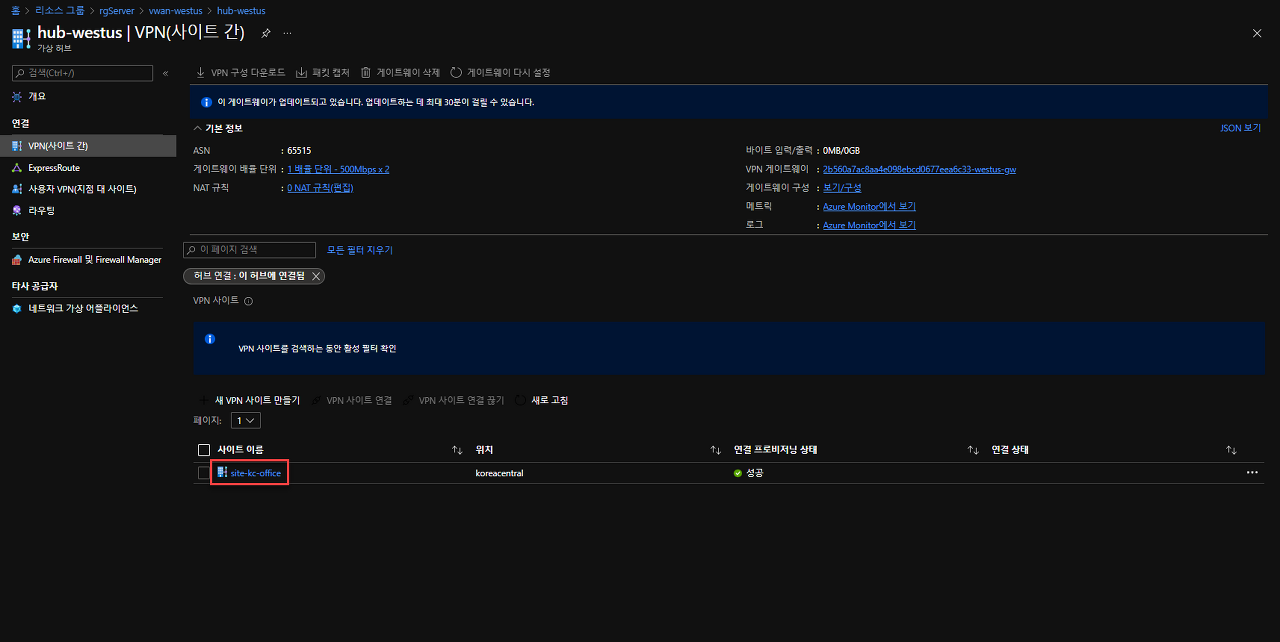

생성된 사이트를 Hub에 연결하기위해 Hub의 사이트간 VPN 블레이드로 이동하여 모든 필터 지우기를 클릭합니다.

(연결되어 있는 사이트만 보이도록 필터가 적용되어 있습니다.)

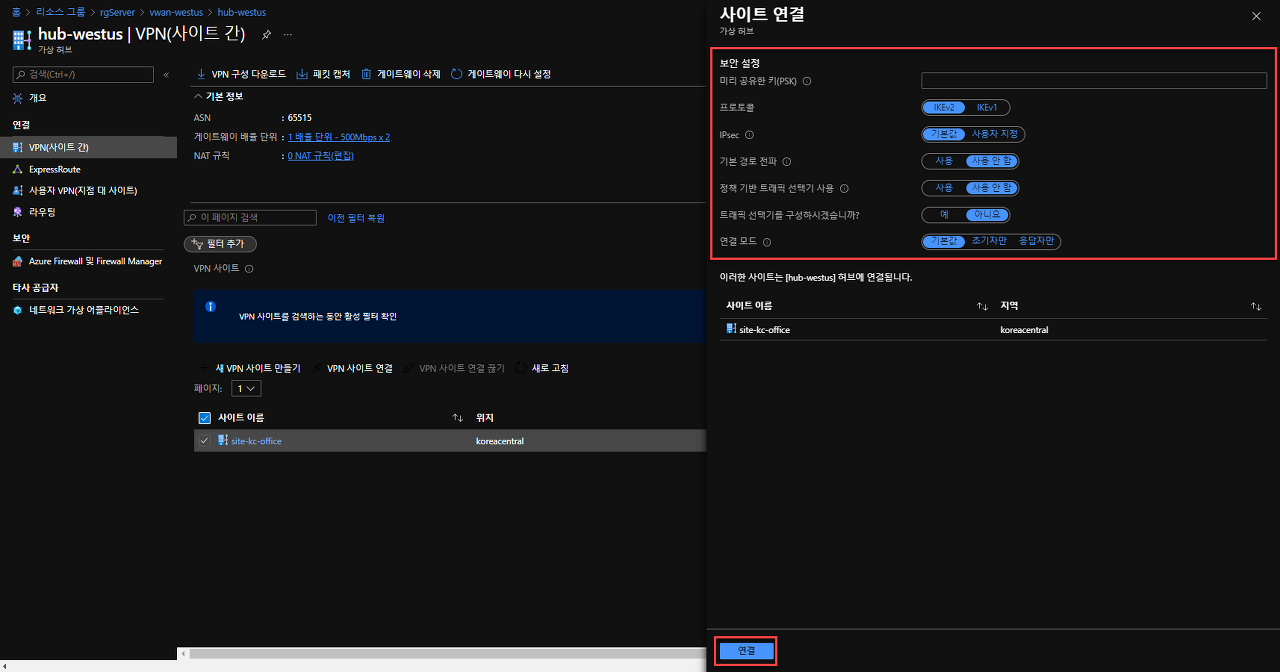

목록에 노출된 사이트를 선택 후 VPN 사이트 연결을 클릭합니다.

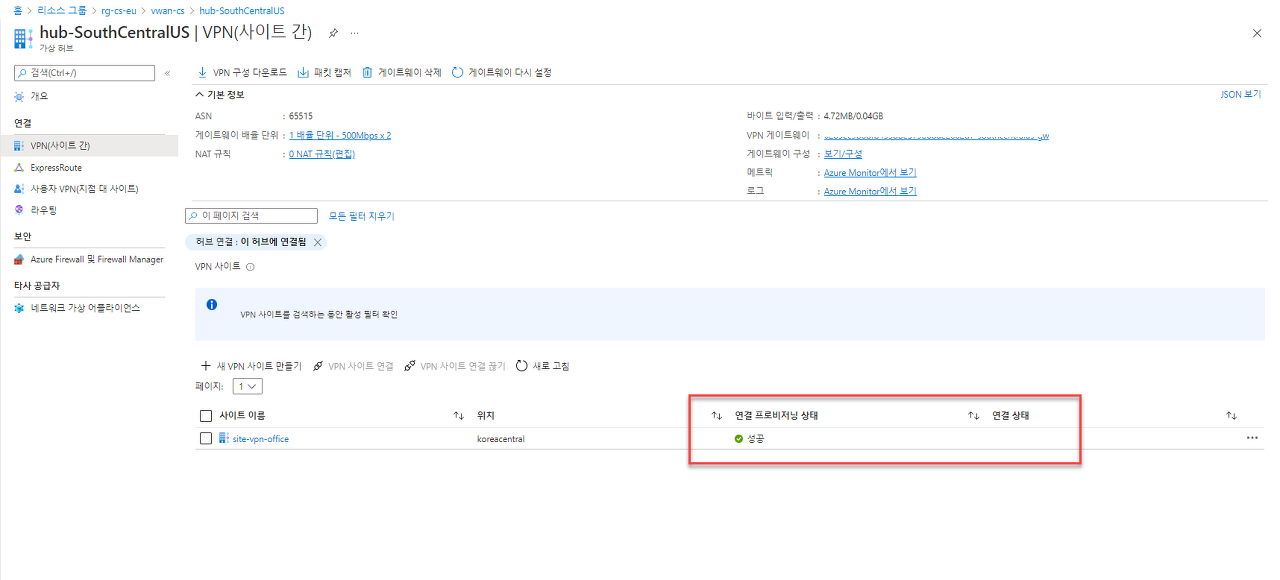

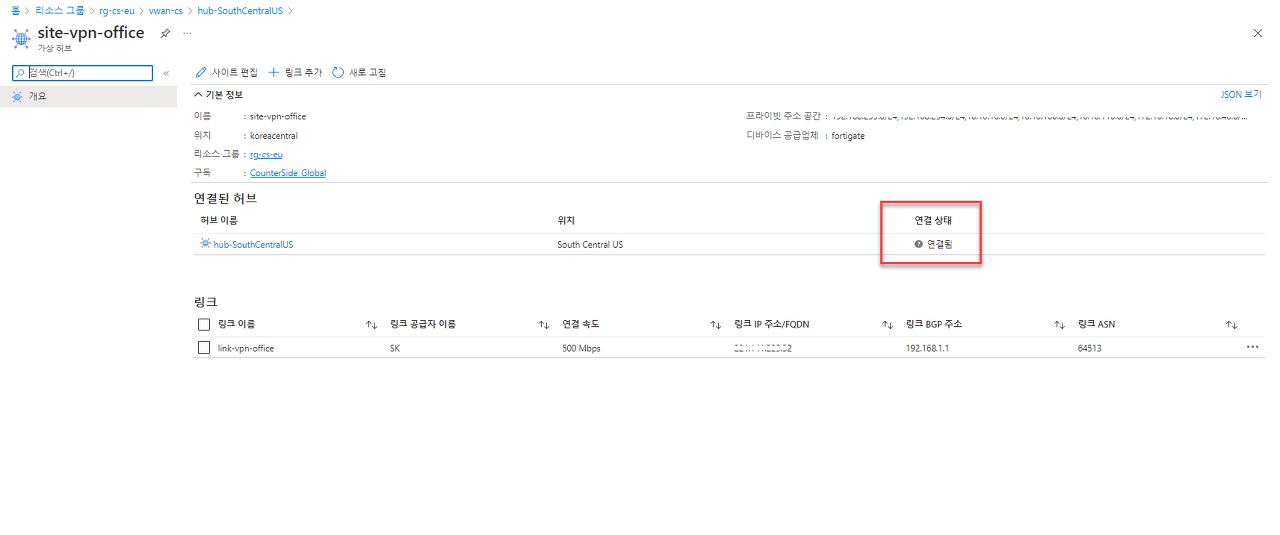

팁) 모든 연결이 완료되면 아래와 두 장의 이미지와 같이 확인할 수 있습니다.

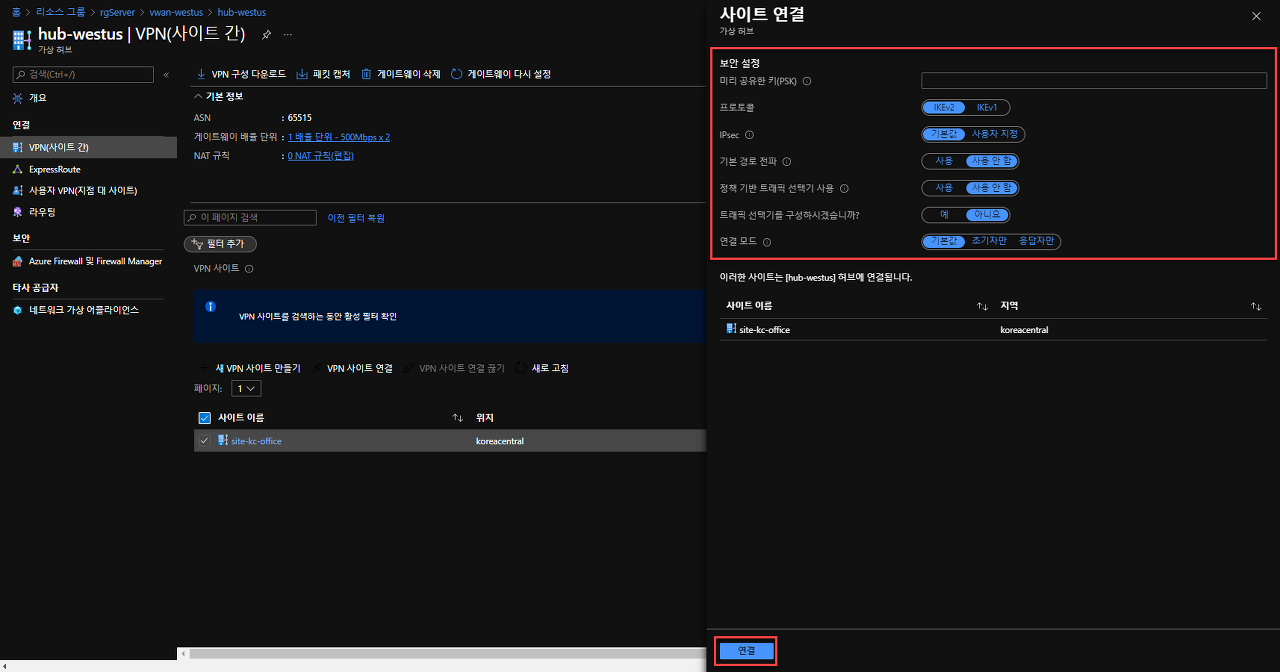

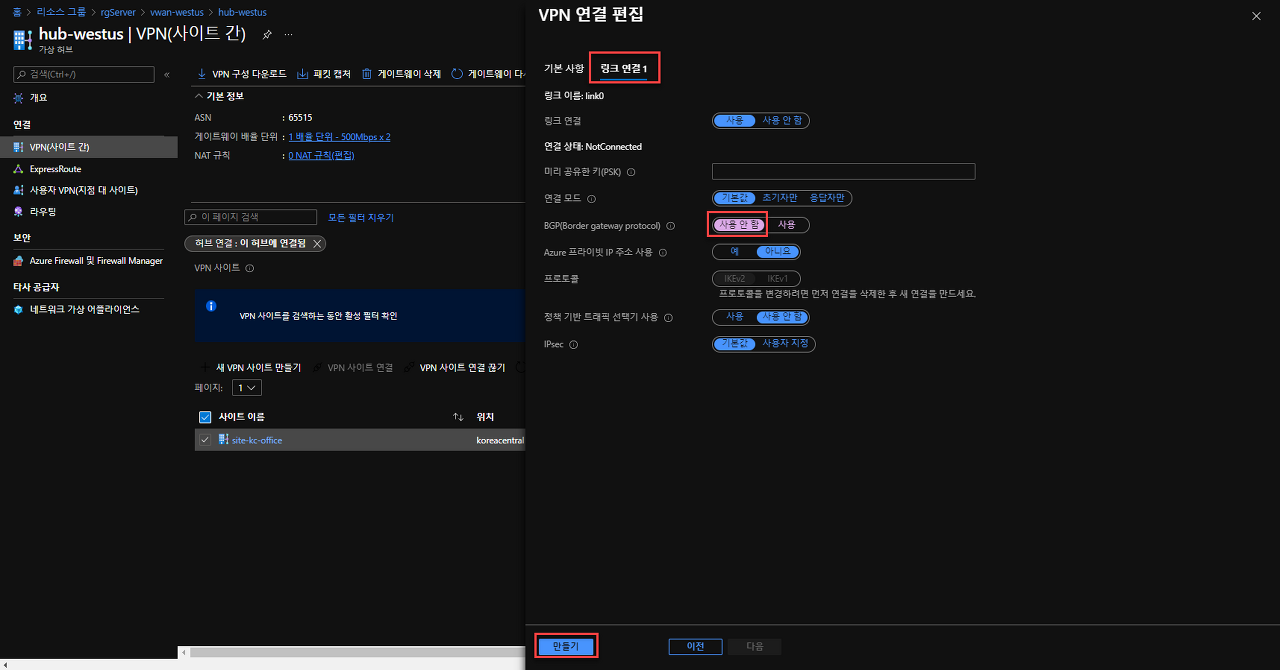

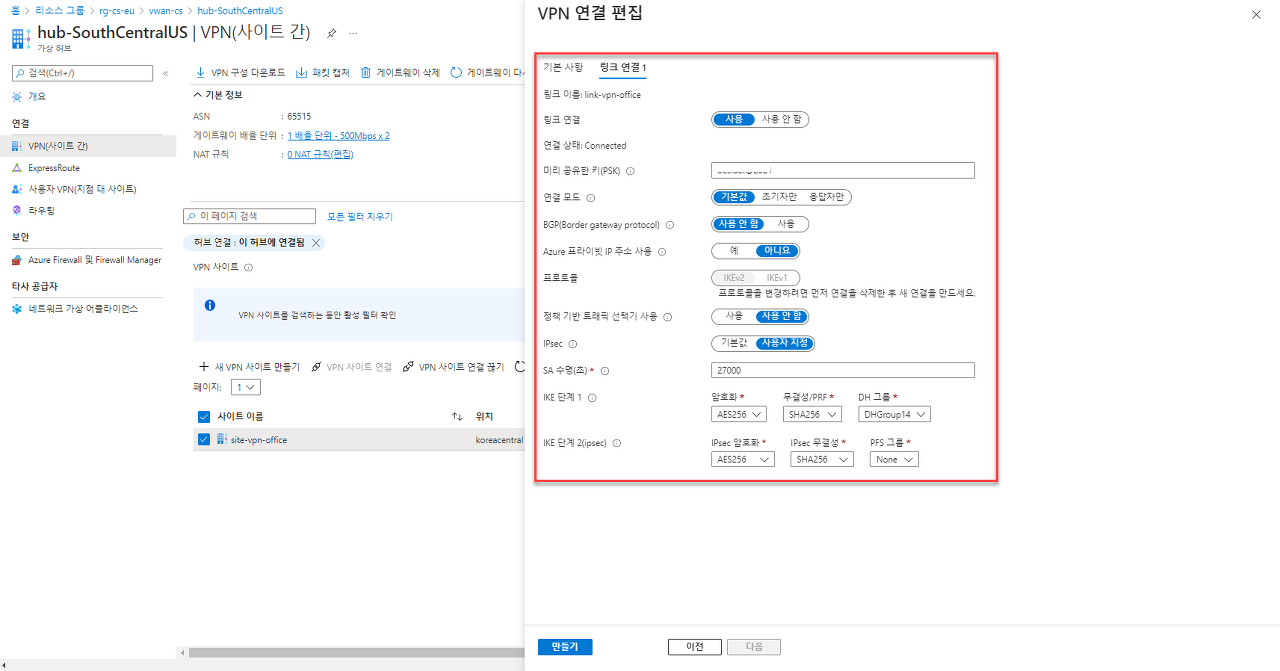

사이트 연결정보를 입력합니다.

참고

-

IPsec 및 IKE 정책 매개 변수 정보 - Azure Docs

정보

미리 공유한키 (PSK) : 필수항목

프로토콜 : IKEv2, IKEv1

-

연결 생성 후 프로토콜은 변경할 수 없습니다. (변경이 필요한 경우 연결 해제 후 연결 과정을 다시 진행해야 합니다.)

-

VPN 연결에는 두 가지 인증 절차가 필요하고, 이 중 1차 연결에 사용될 IKE 의 버전을 의미합니다.

-

1차 : IKE - 연결 암호화

-

2차 : IPsec - 연결 후 데이터 암호화

-

-

IKEv2가 기본값이자 권장사항

IPsec

-

기본값인 경우 사이트간 IPsec 정책에서 자세한 정보를 확인할 수 있습니다.

-

사이트간 IPsec 정책에 기본값일 때 시작자, 응답자에 대한 암호화 목록이 나열되어 있고, 매 연결 시도 때마다 나열된 순서대로 연결을 시도 합니다.

-

팁) 기본값을 사용하도록 하고 대상 사이트에 시작,응답 모두 각 1차, 2차에 대해 사이트간 IPsec 정책의 첫 번째에 있는 값을 설정하여연결시간을 지연시키지 않게 할 수 도 있습니다.

-

-

-

사용자 지정으로 연결하는 경우

-

사용자 지정 IPsec 정책에 나열된 암호화 방식 내에서 대상 사이트와 동일한 값으로 설정해 줍니다.

-

-

Azure에서는 GCMAES256 방식을 권장하고 있지만 대상 사이트에서 이를 지원하지 않는 경우 다른 방식을 사용할 수 있습니다.

IPSec 설정 예)

기본 경로 전파

-

모든경로 (기본경로 - 0.0.0.0/0)를 전파하겠다는 옵션

-

모든 트래픽을 VPN으로 보내는 경우 사용하는 옵션이지만 보통 사용되지 않는 옵션

-

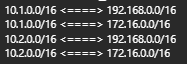

정책 기반 트래픽 선택기

-

(아래)트래픽 선택기 구성을 통해 다양한 경로에 대한 지정이 필요한 경우 활성화 하는 옵션

-

활성화 하는 경우 트래픽 선택기 구성필요

트래픽 선택기

-

정책기반 트래픽에 필요한 정책 설정하는 옵션 예)

연결 모드

-

사이트간 연결을 시도할 때 누가 연결을 시도할 것인지 정하는 옵션

-

기본값 : 누구든지(타겟 사이트, Azure) 연결을 시도할 수 있다

-

초기자만 : 타겟 사이트로 연결 시도만 한다.

-

응답자만 : 타겟 사이트에서 요청에 의한 응답만 한다.

-

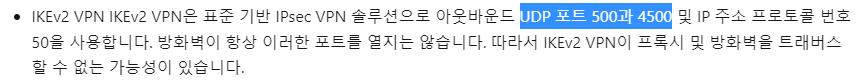

Azure와 on-prem간 연결 요청은 양방향에서 누구나 먼저 요청하도록 할 수 있지만,

Azure에서 on-prem으로 연결 요청을 하려면 반드시 on-prem 방화벽에 ISAKMP(UDP 500) 허용 되어 있어야 한다.

만약, 보안 정책상 on-prem에서 UDP 500 을 허용할 수 없는경우

Azure에서 on-prem 쪽으로 요청하지 않도록하고, on-prem에서 Azure쪽으로만 요청하도록 해야 한다.

이 때 위 연결모드는 응답자만 으로 선택할 수 있다.-

지점 및 사이트간 기능을 사용하여 프록시와 방화벽을 트래버스 할 수 있습니까? - Azure Docs

대상 사이트 담당자에게 얻은 정보로 설정 후 연결 진행

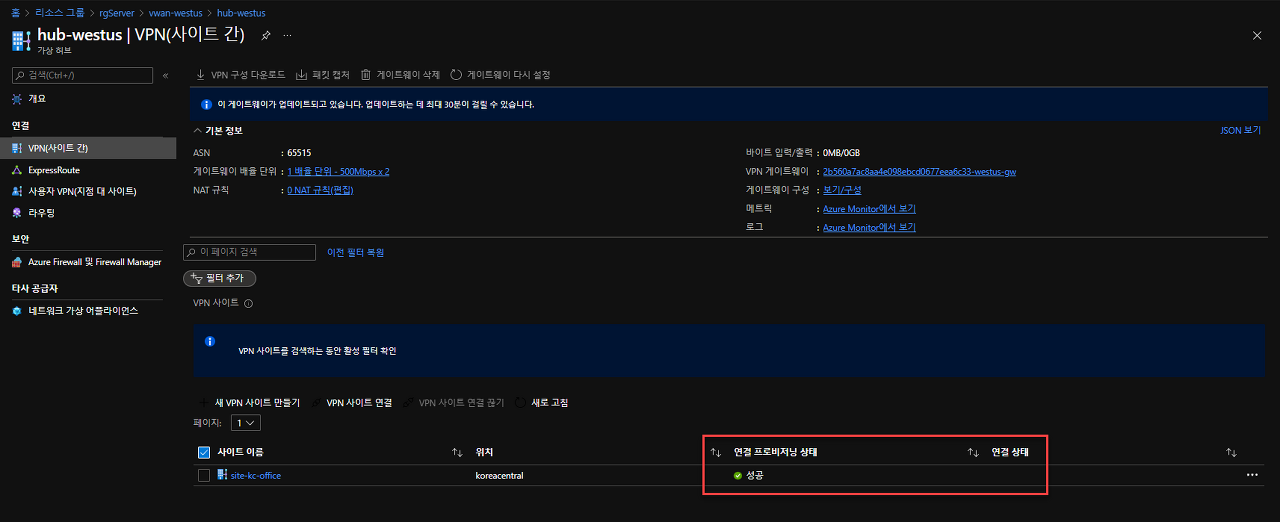

연결 진행중인 상태

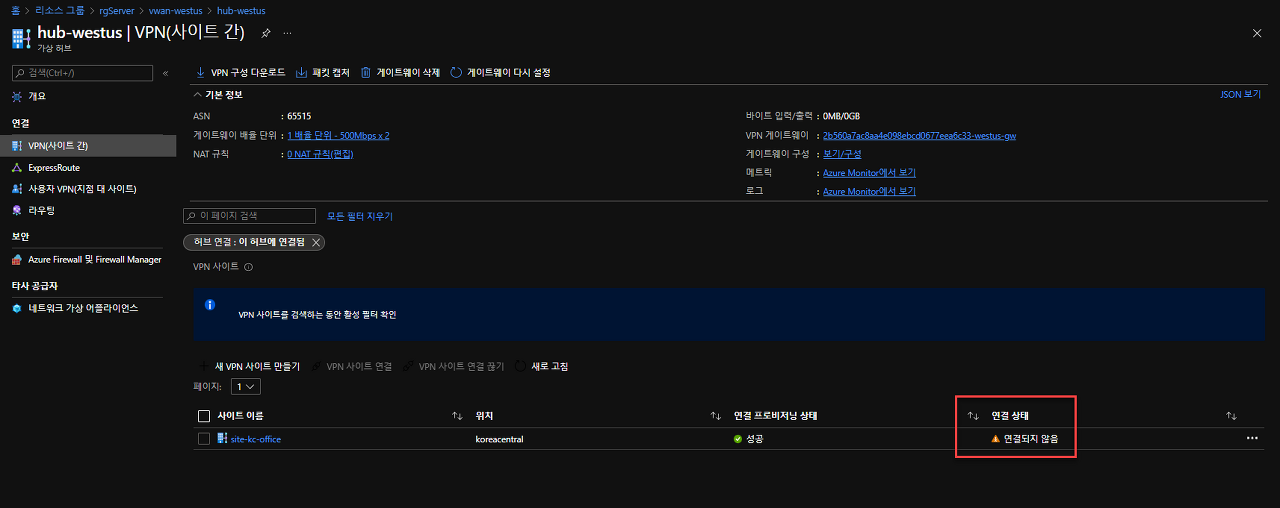

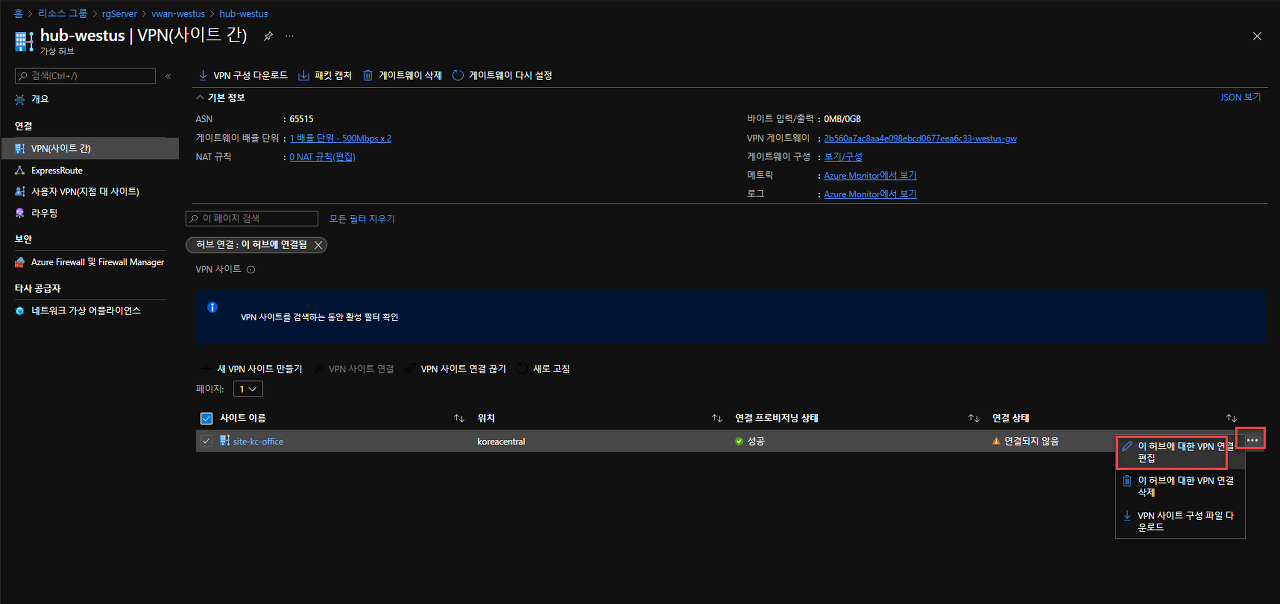

연결 완료된 상태 이지만

테스트 환경이라 실제 타겟 site 쪽 장비가 없어 연결되지 않음으로 표기 되고 있습니다.

사이트에 연결은 기본적으로 BGP가 활성화 되어 있습니다.

만약 BGP를 사용하지 않는경우 두 가지(BGP 비활성화, 타겟 Site의 CIDR) 설정을 추가로 진행해야 합니다.

연결에서 BGP 사용안함으로 변경

(게이트 웨이 변경에는 약 30분 정도 소요 됩니다.)

팁) 최종 설정 예

타겟 사이트의 CIDR 지정

팁) 최종 설정 예

작업 시나리오

|

|

작업 내용

|

작업 주체

|

|

VPN Gateway 생성

|

VWan Hub VPN 사이트간 에서

|

파트너사

|

|

터널링

|

IPsec에 VPN Gateway 정보 입력

|

고객사

|

|

링크 정보 전달

|

IPsec의 public IP

BGP 정보

(BGP 사용하지 않는 경우 임의의 값 사용)

주석 정보

(아무런 기능이 없으므로 단순 값 사용가능)

|

고객사

|

|

사이트 생성 및 링크 추가

|

VWan Hub VPN 사이트간 에서

|

파트너사

|

|

사이트 연결

|

VWan Hub VPN 사이트간 에서

사이트 연결 시

|

파트너사

|

|

BGP 미 사용시

|

on-prem CIDR 목록 전달

|

고객사

|

|

BGP 미 사용시

|

링크 편집에서

사이트 편집에서

|

파트너사

|

|

|

|

암호화 연결이 실패나 연결이 끊기는 원인을 찾으려면

-

Log Analytics에서 VPN Gateway의 정보를 Kusto Query로 조회 후 내보내기 기능을 통해 로그를 확인할 수 있다.

-

로그에는 누가 요청해서 응답이 없었다 라는 기록을 찾을 수 있지만

-

로그를 분석하는 스킬은 필요하다.

참고

-

자습서: Azure Virtual WAN을 사용하여 사이트 간 연결 만들기 - Azure Docs

-

자습서: Azure Portal에서 사이트 간 VPN 연결 만들기 - Azure Docs

-

사이트간 IPsec 정책 - Azure Docs

반응형

LIST

'IT > Azure' 카테고리의 다른 글

| Azure VWan ER +VPN (0) | 2023.05.11 |

|---|---|

| Azure Virtual Wan과 Azure VPN 연결 시 구성요소들의 이름 차이 (0) | 2023.05.10 |

| Azure Virtual WAN에 ER 연결 (0) | 2023.05.10 |

| Azure Virtual Wan 테스트 - VNet간 글로벌 통신 (0) | 2023.05.10 |

| Azure Logic App 개념 (0) | 2023.05.09 |